Гост р 51275-2006. защита информации. объект информатизации. факторы, воздействующие на информацию. общие положения

Содержание:

- Содержание законов, которые относятся к защите информации

- Введение

- ГОСТ Р 50922-2007

- Международные организации по разработке стандартов

- 2.9 Термины, относящиеся к эффективности защиты информации

- ISO 17799

- Место службы информационной безопасности в структуре менеджмента организации

- Что такое информационная безопасность и почему важны стандарты?

Содержание законов, которые относятся к защите информации

Нормативные и правовые документы определяют процедуры и регламенты хранения информации на электронных и бумажных носителях, указывают на наличие прав собственности у физлиц или юрлиц на определенные разновидности и массивы данных.

В нормативно-правовой документации указывается уровень конфиденциальности разных типов данных по степени ее доступности, устанавливается специфика правовой защиты.

В юридических постановлениях обычно приводится информация о том, что организация-собственник конфиденциальных данных имеет определенные права:

- по назначению специалиста (одного или нескольких), который будет нести ответственность за обеспечение информационной безопасности на объекте;

- по установлению процедур обработки и хранения конфиденциальной информации, порядка получения доступа к этой информации отдельными лицами;

- по установлению условий передачи, распространения защищаемых данных.

Если данные, которыми по рабочим обязанностям и полномочиям владеют различные физлица и юрлица, относятся к безопасности Российской Федерации, то собственник этих данных имеет возможность распоряжаться ими только при наличии официального разрешения со стороны соответствующих государственных структур.

Данные, имеющие государственную важность, обладают строго ограниченным доступом. Их хранение осуществляется в специализированных фондах, архивах, внутри защищенных информационных систем государственных структур

Подобная информация обычно связана с чрезвычайными происшествиями, демографией, экологией и другими сторонами общественной жизни.

Согласно ФЗ «О гостайне», к особо охраняемой информации относятся данные из военно-промышленной отрасли, разведывательной, оперативно-разыскной деятельности.

В действующем законодательстве РФ оговорены меры, которые позволяют обеспечить конфиденциальность данных, относящихся к внешней политике государства, научной, экономической, технической сферам.

В президентском указе №188 от 06.03.1997 г. сказано о том, что должна быть обеспечена защита и секретность следующей информации:

- Коммерческая и служебная тайна, распространение которых приведет к убыткам компании, увеличению репутационных рисков. Поэтому необходимо создание условий, чтобы предотвратить утечку информации, не допустить получения доступа к ней со стороны третьих лиц, сохранить целостность защищаемых данных.

- Персональные данные россиян. Сохранение персональной информации граждан гарантированно действующей Конституцией.

- Тайны судебного делопроизводства, расследований по санкции суда, сведения о здоровье людей.

В законодательстве РФ также прописаны требования к защите документации, носителей данных и ключей (пароли и т. д.), использование которых обеспечивает проникновение в защищаемую информационную систему.

В нормативах, которые посвящены мерам обеспечения кибербезопасности, сказано о регламенте применения программных и технических, организационных, криптографических и иных средств.

Нормативная, правовая документация, законодательные акты, которые связаны с кибербезопасностью, выступают в качестве базы для создания методик обеспечения конфиденциальности данных. Защищать информационные системы от посягательств со стороны третьих лиц необходимо на всех уровнях: в частных коммерческих компаниях, муниципальных учреждениях, государственных структурах.

Действующие в РФ законы предусматривают нормы и стандарты по обеспечению информационной безопасности, в том числе и меры наказание на несоблюдение законов.

Введение

Развитие, внедрение и использование распределенных информационных систем и технологий, использование импортных программно-аппаратных платформ без конструкторской документации при* вели к появлению класса угроз информационной безопасности (ИБ). связанных с использованием так называемых скрытых информационных каналов, «невидимых» для традиционных средств защиты информации.

Традиционные средства обеспечения ИБ такие, как средства разграничения доступа, межсетевые экраны, системы обнаружения вторжений, контролируют только информационные потоки, которые про* ходят по каналам, предназначенным для их передачи. Возможность обмена информацией вне этих рамок посредством скрытых каналов (СК) не учитывается.

В системах, требующих обеспечения повышенного уровня доверия, должны учитываться угрозы безопасности, возникающие вследствие наличия возможности несанкционированного действия с помощью СК.

Опасность СК для информационных технологий (ИТ) и автоматизированных систем (АС) и других активов организации связана с отсутствием контроля средствами защиты информационных потоков, что может привести кутечке информации, нарушить целостность информационных ресурсов и программного обеспечения в компьютерных системах или создать иные препятствия по реализации ИТ.

Для обеспечения защиты информации, обрабатываемой в АС. необходимо выявлять и нейтрали* зоеывать все возможные информационные каналы несанкционированного действия — как традиционные. так и скрытые.

Настоящий стандарт входит в серию взаимосвязанных стандартов, объединенных общим наименованием «Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов», включающий в себя:

— общие положения:

• рекомендации по организации защиты информации. ИТ и АС от атаке использованием СК.

Вобщих положениях определены задачи, решаемые при проведении анализа СК. описана классификация СК и приведена классификация активов по степени опасности атаке использованием СК.

Существенным моментом защищенности систем ИТ и АС является доверие к системам защиты. Обеспечение доверия осуществляется путем глубокого анализа или экспертизы программно-аппаратных продуктов с точки зрения их защищенности. Во многих случаях этот анализ затруднен в силу отсутствия исходных данных для его проведения, то есть исходных кодов, конструкторской и тестовой документации, в результате чего создаются угрозы информационным ресурсам, которые могут быть реализованы с помощью неизвестных программно-аппаратных систем и через интерфейсы взаимодействующих программно-аппаратных продуктов.

Требования доверия к безопасности информации установлены в ГОСТ Р ИСО/МЭК 15408-3, в соответствиискоторым для системе оценочным уровнем доверия(ОУД).начинаясОУД5. предусмотрено проведение обязательного анализа СК. При использовании аппаратно-программных продуктов иностранных производителей в условиях отсутствия на них конструкторской, тестовой документации и исходных кодов невозможно гарантировать отсутствие в них потенциально вредоносных компонентов, включенных специально или возникших случайно (например, программной уязвимости). Таким образом, требование анализа СК в Российской Федерации является необходимым условием безопасного функционирования систем, обрабатывающих ценную информацию или использующих импортное аппаратно-программное обеспечение. в том числе и для систем с ОУД ниже ОУД5.

В рекомендациях по организации защиты информации. ИТ и АС от атак сиспользованием СК определен порядок поиска СК и противодействия СК.

Настоящий стандарт разработан в развитие ГОСТ Р ИСО/МЭК 15408-3. ГОСТ Р ИСО/МЭК 17799 (в части мероприятий по противодействию угрозам ИБ. реализуемым с использованием СК) и .

IV

ГОСТ Р 53113.1—2008

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

ЗАЩИТА ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И АВТОМАТИЗИРОВАННЫХ СИСТЕМ ОТ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ,

РЕАЛИЗУЕМЫХ С ИСПОЛЬЗОВАНИЕМ СКРЫТЫХ КАНАЛОВ

Часть 1

Общие положения

Information technology. Protection of information technologies and automated systems against security threats posed by use of covert channels. Part 1. General principles

Дата введения 2009—10—01

ГОСТ Р 50922-2007

Национальный стандарт Российской Федерации

Защита информации

Основные термины и определения

1 Область применения2 Термины и определенияЗащита информацииТехническая защита информацииЗащита информации от утечкиПримечаниеащита информации от несанкционированного воздействияЗащита информации от непреднамеренного воздействияЗащита информации от преднамеренного воздействияФактор, воздействующий на защищаемую информациюПреднамеренное силовое электромагнитное воздействие на информациюСредство защиты информацииСпециальное исследованиеСпециальная проверкаЭкспертиза документа по защите информацииПримечаниеТребование по защите информацииПоказатель эффективности защиты информацииНорма эффективности защиты информацииИнформация, составляющая коммерческую тайну3 Алфавитный указатель терминов

| анализ информационного риска | 2.8.9 |

| аудит информационной безопасности в организации | 2.8.6 |

| безопасность данных | 2.4.5 |

| безопасность информации | 2.4.5 |

| брешь | 2.6.4 |

| воздействие на информацию несанкционированное | 2.6.6 |

| воздействие на информацию силовое электромагнитное преднамеренное | 2.6.7 |

| замысел защиты информации | 2.4.1 |

| защита информации | 2.1.1 |

| защита информации от иностранной разведки | 2.3.8 |

| защита информации криптографическая | 2.2.3 |

| защита информации от несанкционированного воздействия | 2.3.3 |

| защита информации от непреднамеренного воздействия | 2.3.4 |

| защита информации от несанкционированного доступа | 2.3.6 |

| защита информации правовая | 2.2.1 |

| защита информации от преднамеренного воздействия | 2.3.7 |

| защита информации от разведки | 2.3.8 |

| защита информации от разглашения | 2.3.5 |

| защита информации техническая | 2.2.2 |

| защита информации от утечки | 2.3.2 |

| защита информации физическая | 2.2.4 |

| ЗИ | 2.1.1 |

| ЗИ от НСВ | 2.3.3 |

| ЗИ от НСД | 2.3.6 |

| ЗИ от ПДВ | 2.3.7 |

| информация защищаемая | 2.5.2 |

| информационная система защищаемая | 2.5.5 |

| исследование объекта защиты информации специальное | 2.8.4 |

| исследование специальное | 2.8.4 |

| источник угрозы безопасности информации | 2.6.3 |

| лицензирование в области защиты информации | 2.8.2 |

| модель угроз | 2.6.8 |

| модель угроз безопасности информации | 2.6.8 |

| мониторинг безопасности информации | 2.8.7 |

| норма эффективности защиты информации | 2.9.4 |

| носитель защищаемой информации | 2.5.3 |

| объект защиты информации | 2.5.1 |

| объект информатизации защищаемый | 2.5.4 |

| оценка информационного риска | 2.8.10 |

| оценка соответствия требованиям по защите информации | 2.8.1 |

| показатель эффективности защиты информации | 2.9.3 |

| политика безопасности | 2.4.4 |

| политика безопасности информации в организации | 2.4.4 |

| проверка информационной безопасности в организации аудиторская | 2.8.6 |

| проверка специальная | 2.8.5 |

| программа вредоносная | 2.6.5 |

| сертификация на соответствие требованиям по безопасности информации | 2.8.3 |

| система защиты информации | 2.4.3 |

| система информационная защищаемая | 2.5.5 |

| способ защиты информации | 2.3.1 |

| средство защиты информации | 2.7.2 |

| средство защиты информации криптографическое | 2.7.5 |

| средство контроля эффективности защиты информации | 2.7.3 |

| средство физической защиты информации | 2.7.4 |

| техника защиты информации | 2.7.1 |

| ТЗИ | 2.2.2 |

| требование по защите информации | 2.9.2 |

| угроза | 2.6.1 |

| угроза безопасности информации | 2.6.1 |

| уязвимость | 2.6.4 |

| уязвимость информационной системы | 2.6.4 |

| фактор, воздействующий на защищаемую информацию | 2.6.2 |

| цель защиты информации | 2.4.2 |

| экспертиза документа по защите информации | 2.8.8 |

| эффективность защиты информации | 2.9.1 |

Международные организации по разработке стандартов

Институт стандартов инженеров по электротехнике и электронике (IEEE-SA) разрабатывает стандарты во многих областях, включая информационные технологии, телекоммуникации и производство электроэнергии. Например, IEEE-SA — это комитет по стандартизации более 802 локальных сетей (LAN) и городских сетей (MAN).

Различные рабочие группы в рамках комитета разрабатывают широко используемые стандарты для многих типов сетей технологии: Ethernet, беспроводные локальные сети, Bluetooth и WiMAX. Эти стандарты включают функции безопасности, встроенные в протоколы беспроводных сетей.

2.9 Термины, относящиеся к эффективности защиты информации

2.9.1 эффективностьзащитыинформацииСтепеньсоответствиярезультатовзащитыинформации целизащитыинформации.

2.9.2 требованиепозащитеинформацииУстановленноеправилоилинорма, котораядолжнабыть выполненаприорганизациииосуществлениизащитыинформации, илидопустимоезначениепоказателяэффективностизащитыинформации.

2.9.3 показательэффективностизащитыинформацииМераилихарактеристикадляоценки эффективностизащитыинформации.

2.9.4 нормаэффективностизащитыинформацииЗначениепоказателяэффективностизащиты информации, установленноенормативнымииправовымидокументами.

ISO 17799

Все более популярным стандартом для реализации политики безопасности становится ISO 17799. Это всеобъемлющий набор элементов управления, включающий лучшие практики в области кибербезопасности. Данный стандарт является универсальным, поскольку признан во всем мире.

Повышенная заинтересованность стран привела к тому, что сертификация по ISO 17799, предоставленная различными аккредитованными органами, стала целью многих корпораций, государственных учреждений и других организаций по всему миру. ISO 17799 предлагает удобную структуру, помогающую людям регулировать безопасность в соответствии с международным стандартом.

Большая часть ISO 17799 посвящена элементам управления безопасностью, определяющимися как практики, процедуры или механизмы. Они могут защищать от угрозы, уменьшать уязвимость, ограничивать и обнаруживать влияние нежелательных вторжений, а также облегчать восстановление.

Одни средства направлены на исключительное управление и политику защиты так, чтобы информационная безопасность и защита информации оставались нетронутой взломщиками. Другие занимаются внедрением, обеспечивают и исправляют выявленные операционные недостатки. Следует отметить, что данные средства управления относятся к механизмам и процедурам, которые применяются людьми, а не системами.

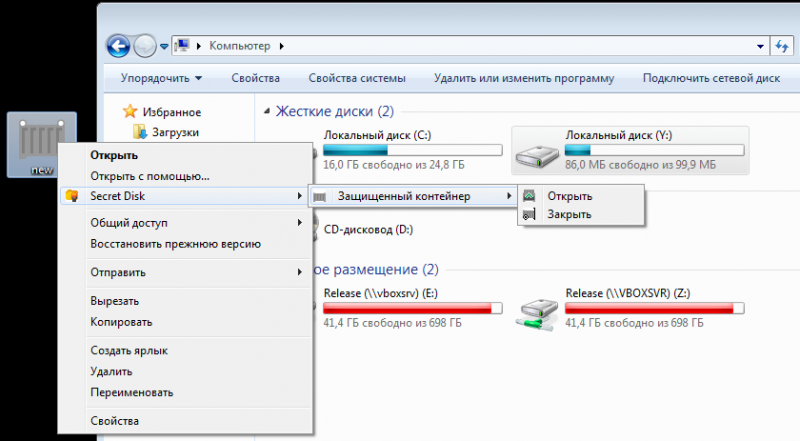

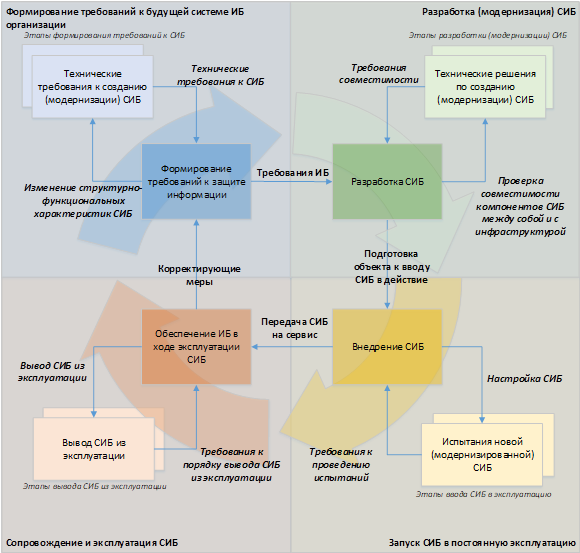

Место службы информационной безопасности в структуре менеджмента организации

-

Cтрах.

Руководство компании осознает, что компьютерные атаки или утечки информации могут привести к катастрофическим последствия, и предпринимает усилия для их нейтрализации. -

Обеспечение соответствия законодательным требованиям.

Действующие законодательные требования налагают на компанию обязательства по формированию СИБ, и топ-менеджмент предпринимает усилия по их исполнению.

- Постановление Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

- «Положение о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» (утв. Банком России 09.06.2012 N 382-П) (ред. от 14.08.2014) (Зарегистрировано в Минюсте России 14.06.2012 N 24575).

- «Положение о требованиях к защите информации в платежной системе Банка России» (утв. Банком России 24.08.2016 N 552-П) (Зарегистрировано в Минюсте России 06.12.2016 N 44582).

- Требования лицензии ФСБ России на криптографию: Постановление Правительства РФ от 16.04.2012 N 313, Приказ ФАПСИ от 13.06.2001 N 152 (СИБ, как орган криптозащиты).

- Для банков, обладающих значимыми объектами ключевой информационной инфраструктуры — Приказ ФСТЭК России от 21.12.2017 N 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (Зарегистрировано в Минюсте России 22.02.2018 N 50118).

Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Ресурсное обеспечение информационной безопасности» РС БР ИББС-2.7-2015»

| Подчиненность | Особенности |

|---|---|

| СИБ в составе IT | 1. Организация защиты возможна только против внешнего злоумышленника. Основным вероятным внутренним злоумышленником является сотрудник IT. Бороться с ним в составе IT невозможно. 2. Нарушение требований Банка России. 3. Прямой диалог с IT, простое внедрение систем защиты информации |

| СИБ в составе службы безопасности | 1. Защита от действий как внутренних злоумышленников, так и внешних. 2. СБ — единая точка взаимодействия топ-менеджмента по любым вопросам безопасности. 3. Сложность взаимодействия с IT, поскольку общение происходит на уровне глав IT и СБ, а последний, как правило, обладает минимальными знаниями в IT. |

| СИБ подчиняется Председателю Правления | 1. СИБ обладает максимальными полномочиями и собственным бюджетом. 2. Для Председателя Правления создается дополнительная точка контроля и взаимодействия, требующая к себе определенного внимания. 3. Возможные конфликты СБ и СИБ по зонам ответственности при расследовании инцидентов. 4. Отдельный СИБ может «политически» уравновешивать полномочия СБ. |

-

Показать экономическую значимость

Для этого ей необходимо вести учет инцидентов и оценивать потенциальный ущерб от их реализации. Совокупный размер потенциального ущерба можно считать сэкономленными денежными средствами. Для устранения разногласий по размеру оцениваемого ущерба рекомендуется предварительно разработать и утвердить методику его оценки. -

Заниматься внутренним PR-ом

Рядовые работники организации обычно не знают, чем занимается СИБ, и считают ее сотрудников бездельниками и шарлатанами, мешающими работать, что приводит к ненужным конфликтам. Поэтому СИБ должна периодически доносить до коллег результаты своей деятельности, рассказывать об актуальных угрозах ИБ, проводить обучения и повышать их осведомленность. Любой сотрудник компании должен чувствовать, что, если у него возникнет проблема, связанная с ИБ, то он может обратиться в СИБ, и ему там помогут.

Что такое информационная безопасность и почему важны стандарты?

You will be interested:How dangerous is the new coronavirus?

You will be interested:How dangerous is the new coronavirus?

Интернет сложен как в технологическом, так и в политическом отношении, ведь заинтересованные в нем стороны охватывают технические дисциплины и национальные границы. Одна из особенностей проблемы кибербезопасности заключается в том, что пусть киберпространство и является масштабным, но одним для всех, но сами люди, защищенные конституционными правами, различающиеся культурными нормами и правовыми институтами, отличаются. Следовательно, законы определяются договорными или географическими границами. Так, находясь в совершенно другой стране хакеры вполне могут украсть чужие данные.

Многочисленные стандарты информационной безопасности были сформированы для поддержания высокого уровня кибербезопасности. Сохранность данных – приоритетная задача любого государства. Дело в том, что использование личных данных взломщиками приносит серьезный вред обычным гражданам.

В мировых масштабах проблема приобретает максимально опасный характер, поскольку задействованы интересы всей страны. Потому различные технологии информационной безопасности разрабатывались специально, чтобы помочь организациям снизить риск взлома, используя защиту. Последняя, в свою очередь, соответствует законодательным и нормативным требованиям государства или мира.