Защита информации от несанкционированного доступа в вс рф

Содержание:

- Симптомы нейроциркуляторной дистонии

- Правовая охрана программ и баз данных

- Информационная безопасность

- Причины несанкционированного доступа к информации

- Межсетевые экраны

- Архитектура «Блокхост-Сеть 2.0» и механизмы защиты

- Анализ риска

- Реализация защищенного обмена конфиденциальными данными

- Способы совершения неправомерного доступа к компьютерной информации

- Выводы

Симптомы нейроциркуляторной дистонии

Пациенты, которым после обследования ставят диагноз нейроциркуляторная дистония, жалуются на такие симптомы:

- Колющие и ноющие боли в области сердца. Зачастую они возникают у человека, если он устал, перенервничал, выпил алкоголь, или, если наблюдается изменение погоды. Женщины могут жаловаться на боли в сердце перед менструациями. Иногда боль ощущается долго, даже сутки, иногда она возникает мгновенно и тут же проходит. Боль может сопровождаться потливостью, внутренней дрожью, ощущением нехватки воздуха. При этом пациенты отмечают, что нитроглицерин не помогает, а эффективными обычно оказываются настойка боярышника или валерианы;

- Частое и поверхностное дыхание, ощущение неполного вдоха, «комка» в горле. Человеку трудно находиться в помещении, в котором мало воздуха, при этом подобные симптомы сопровождают тревожность, головокружение, страх умереть от удушья;

- Сильное сердцебиение, сопровождающееся ощущением пульса в области головы и шеи. Возникают такие ощущения, когда человек волнуется или во время физической нагрузки. В некоторых случаях человек просыпается от подобных симптомов ночью. Провоцировать сердцебиение может и алкоголь;

- Головные боли, онемение рук и ног, головокружение, «мушки» перед глазами;

- Повышение температуры тела до 37,5°С, при этом в левой и правой подмышечных впадинах температура разная. Также может наблюдаться существенное снижение температуры кожи на руках и ногах;

- Повышенная утомляемость, слабость и ухудшение работоспособности.

Кроме вышеописанных симптомов нейроциркуляторной дистонии у пациента могут наблюдаться вегетативные кризы, во время которых человека знобит, ему не хватает воздуха, он потеет, у него кружится голова, появляется чувство страха. Возникают кризы чаще ночью, длиться они могут как 20-30 минут, так и 2-3 часа. Известно много случаев, когда в конце таких приступов у человека начинался жидкий стул или сильное мочеиспускание. Проходит такое состояние самостоятельно или после приема лекарств.

Различные типы дистонии по симптоматике могут отличаться между собой.

Нейроциркуляторной дистонии по гипертоническому типу характерно повышение давления до 140/90 и минутного объема крови.

При гипотонической дистонии наблюдается, наоборот, понижение давления – до 100/60, пациент жалуется на обмороки, кожа у него влажная и бледная.

При нейроциркуляторной дистонии по кардиальному типу преобладают жалобы на давящие, сжимающие, колющие и жгучие боли в области сердца, отдающие иногда в левую руку.

Правовая охрана программ и баз данных

Охрана интеллектуальных прав, а также прав собственности распространяется на все виды программ для компьютера, которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы, в том числе на идеи и принципы организации интерфейса и алгоритма. Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом «О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу в 1992 году.

Информационная безопасность

Информационная безопасность РФ– состояниезащищенностиее национальных интересовв информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. (Доктрина Информационной Безопасности Российской Федерации)

name=’more’>

Безопасность информации – состояние защищенностиинформации , при котором обеспечены ее конфиденциальность, доступность и целостность (ГОСТ Р 50922-2006 «Информационные технологии. Основные термины и определения в области технической защиты информации», Р 50.1.053-2005 «Техническая защита информации. Основные термины и определения» ).

Безопасность информации– состояние защищенностиинформации, характеризуемое способностью персонала, технических средств и информационных технологий обеспечивать конфиденциальность (т.е. сохранение в тайне от субъектов, не имеющих полномочий на ознакомление с ней), целостность и доступность информации при ее обработке техническими средствами (СТР-К).

Безопасность информации– состояние защищенностиинформации, обрабатываемой средствами вычислительной техники или автоматизированной системы, от внутренних или внешних угроз (РД ГТК).

Информационная безопасность– защитаконфиденциальности, целостности и доступности информации (ГОСТ 17799:2005 «Информационные технологии. Технологии безопасности. Практические правила менеджмента информационной безопасности»).

Информационная безопасность– все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки (ГОСТ 13335-1:2006 «Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий»).

Безопасность– состояние защищенности интересов (целей) организации банковской системы РФ в условиях угроз (СТО БР ИББС-1.0).

Информационная безопасность– безопасность, связанная с угрозами в информационной сфере. Защищенность достигается обеспечением совокупности свойств ИБ — доступности, целостности, конфиденциальности информационных активов. Приоритетность свойств ИБ определяется ценностью указанных активов для интересов (целей) организации банковской системы РФ (СТО БР ИББС-1.0).

Информационная безопасность– защищенность интересов (целей) организации в информационной сфере, представляющей собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом отношений (Положение БР № 242-П).

Таким образом, информационную безопасность характеризуют:

- Направленность на защиту интересов и достижение целей бизнеса (организации/предприятия)

- Необходимость достижения и поддержания конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки.

- Комплексность и полнота подхода.

Причины несанкционированного доступа к информации

Основная статья: Каналы утечки информации

- ошибки конфигурации (прав доступа, файрволлов, ограничений на массовость запросов к базам данных),

- слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников),

- ошибки в программном обеспечении,

- злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители при праве доступа к информации),

- Прослушивание каналов связи при использовании незащищённых соединений внутри ЛВС,

- Использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников для имперсонализации.

Межсетевые экраны

Неотъемлемым элементом защиты сети крупной организации от вторжения злоумышленников является корпоративный межсетевой экран (МЭ). Предложение на этом рынке представлено десятками компаний, готовых предоставить решения для любых сред: настольных систем, малого и домашнего офиса (SOHO), среднего и малого бизнеса, телекоммуникационных компаний и т. д.

Поэтому для принятия правильного решения о выборе межсетевого экрана необходимо понимание потребностей бизнеса в обеспечении сетевой безопасности и принципов действия этих продуктов.

Межсетевой экран (firewall, брандмауэр) — это комплекс аппаратных и/или программных средств, предназначенный для контроля и фильтрации проходящего через него сетевого трафика в соответствии с заданными правилами. Основной задачей этого класса продуктов является защита компьютерных сетей (или их отдельных узлов) от несанкционированного доступа.

В общем случае, межсетевой экран использует один или несколько наборов правил для проверки сетевых пакетов входящего и/или исходящего трафика. Правила межсетевого экрана могут проверять одну или более характеристик пакетов, включая тип протокола, адрес хоста, источник, порт и т. д. Существует два основных способа создания наборов правил: «включающий» и «исключающий». Правила, созданные первым способом, позволяют проходить лишь соответствующему правилам трафику и блокируют все остальное. Правила на основе исключающего способа, напротив, пропускают весь трафик, кроме запрещенного. Включающие межсетевые экраны обычно более безопасны, чем исключающие, поскольку они существенно уменьшают риск пропуска межсетевым экраном нежелательного трафика.

Использование межсетевых экранов может быть эффективно при решении следующих задач:

- Защита и изоляция приложений, сервисов и устройств во внутренней сети от нежелательного трафика, приходящего из интернета (разделение сетей);

- Ограничение или запрет доступа к сервисам сети для определенных устройств или пользователей;

- Поддержка преобразования сетевых адресов, что позволяет использовать во внутренней сети частные IP-адреса либо автоматически присваиваемые публичные адреса.

Одна из главных тенденций на рынке межсетевых экранов — увеличение функционала и стремление к универсальности. Кроме непосредственного контроля трафика и разделения сетей функционал современных решений включает в себя:

- Глубокий анализ пропускаемого трафика (deep packet inspection);

- Шифрование трафика;

- Организацию удаленного доступа пользователей к ресурсам локальной сети (VPN);

- Аутентификацию пользователей.

Современные МЭ предоставляют возможность построения виртуальных частных сетей, которые позволяют компаниям создавать безопасные каналы передачи данных через публичные сети, предотвращая тем самым перехват и искажение передаваемой информации, а также обеспечивая контроль целостности передаваемых данных. При организации VPN-сетей могут применяться различные методы аутентификации, в том числе сертификаты PKI X.509, одноразовые пароли, протоколы RADIUS, TACACS+.

В настоящее время межсетевые экраны все чаще предлагаются не в виде отдельных решений, а как компоненты более сложных систем защиты. Потребности рынка продуктов для малых и средних предприятий и удаленных офисов послужили стимулом к созданию специализированных аппаратных устройств с функциями межсетевых экранов. Такие устройства, как правило, представляют собой выделенные серверы с предварительно установленным и сконфигурированным на них программным обеспечением межсетевого экрана, виртуальной частной сети и операционной системой.

С появлением технологий беспроводных ЛВС понятие «защищаемого периметра» теряет свое значение. В этой связи наиболее уязвимым местом корпоративной сети становятся мобильные рабочие станции. Для защиты от подобного рода угроз производители разрабатывают технологии типа Network Access Protection (Microsoft), Network Admission Control (Cisco), Total Access Protection (Check Point).

На сегодняшний день на рынке представлено значительное количество межсетевых экранов различной функциональности

Однако при выборе того или иного решения в первую очередь стоит обратить внимание на управление подобной системой. Так или иначе, качество работы межсетевого экрана напрямую зависит от качества установленного системным администратором набора правил

Кроме того, следует понимать, что межсетевой экран — не панацея от всех угроз и его использование эффективно лишь в связке с другими продуктами, среди которых самое заметное место занимают антивирусы.

Архитектура «Блокхост-Сеть 2.0» и механизмы защиты

СЗИ от НСД «Блокхост-Сеть 2.0» состоит из клиентской и серверной части.

Клиентская часть обеспечивает защиту рабочей станции от НСД к информации и может работать как на автономной рабочей станции, так и на рабочей станции в составе сети. Настройка клиентской части может быть выполнена через локальную или серверную консоль администрирования СЗИ «Блокхост-Сеть 2.0».

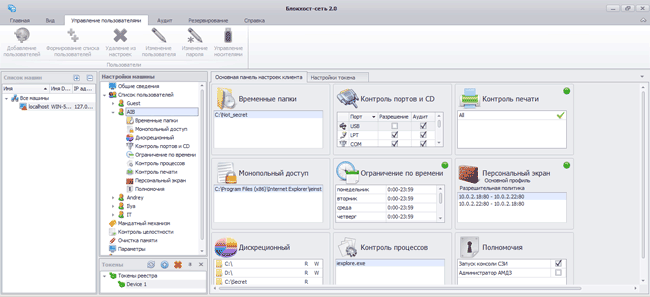

Рисунок 1. Локальная консоль администратора безопасности «Блокхост-Сеть 2.0»

Серверная часть СЗИ «Блокхост-Сеть2.0» выполняет функции централизованного управления удаленными рабочими станциями:

- удаленное администрирование клиентской части СЗИ «Блокхост-Сеть 2.0» на рабочих станциях (объединенных в одноранговую или доменную сеть);

- удаленное ведение оперативного контроля.

Рисунок 2. Серверная консоль администрирования СЗИ «Блокхост-Сеть 2.0»

В рамках клиентской части реализованы базовые механизмы защиты операционной системы. К ним относятся:

- двухфакторная аутентификация администратора безопасности и пользователей с применением персональных идентификаторов;

- дискреционный и мандатный механизмы разграничения доступа к информационным ресурсам в соответствии с заданными параметрами безопасности, в том числе по времени;

- контроль целостности системного, прикладного программного обеспечения и информационных ресурсов АРМ с возможностью восстановления из резервной копии;

- очистка областей оперативной памяти после завершения работы контролируемых процессов, что предотвращает считывание информации ограниченного доступа;

- гарантированное удаление файлов и папок, что исключает возможность восстановления;

- контроль вывода информации на печать и маркировка документов;

- контроль использования отчуждаемых физических носителей при помощи формирования черных и белых списков устройств;

- формирование замкнутой программной среды путем разрешения прав на запуск только указанных процессов и приложений;

- персональный межсетевой экран (контроль доступа к сетевым ресурсам и фильтрация сетевого трафика);

- защита от изменения и удаления СЗИ «Блокхост-Сеть 2.0».

Анализ риска

К повышенным мерам предосторожности относят строгую и усиленную аутентификацию. Особый акцент может быть сделан на протоколировании действий администратора и пользователей

Среди поддерживаемых технологий всё большее распространение в последнее время получают USB-ключи и всевозможные смарт-карты. Надёжными признаются одноразовые пароли. Эксперты также полагают, что будущее — за биометрией. В рамках последней могут использоваться не только отпечатки пальцев, но и радужная оболочка глаза, рисунок вен на руках. Максимальный уровень безопасности достигается при многофакторной аутентификации, когда доступ предоставляется при совпадении данных из разных источников (например, результатов сканирования радужки глаза, предъявления смарт-карты и введения пароля). Подобные системы уже успешно реализованы.

Реализация защищенного обмена конфиденциальными данными

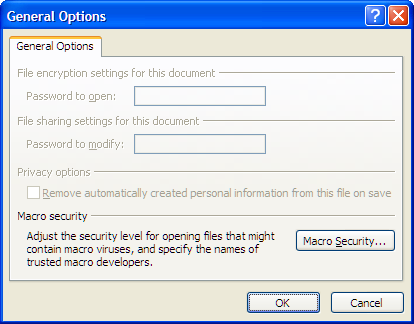

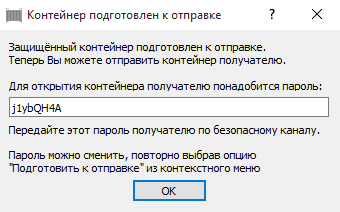

Многим компаниям необходимо обмениваться конфиденциальными данными с контрагентами, заказчиками и другими внешними субъектами, поэтому процесс передачи закрытой информации по внешним каналам связи или с использованием съемных носителей необходимо защищать. С помощью Secret Disk Enterprise защита реализуется путем размещения передаваемых данных в шифрованных файл-контейнерах. Доступ к файл-контейнеру можно получить лишь с помощью ввода специального пароля, который известен только создателю контейнера. Передача пароля должна осуществляться по каналу связи, отличному от того, через который передан шифрованный контейнер: например, если файл отправлен по электронной почте, пароль может быть передан по телефону или в SMS-сообщении. В случае если злоумышленник перехватит файл-контейнер и не будет обладать паролем, он не сможет получить доступ к конфиденциальной информации. Для дополнительной защиты Secret Disk Enterprise самостоятельно каждый раз при подготовке контейнера к отправке генерирует случайный пароль, не позволяя пользователю задать простую и небезопасную комбинацию символов.

Рисунок 4. Автоматически сгенерированный пароль от шифрованного контейнера Secret Disk Enterprise

Работа с шифрованными контейнерами осуществляется прозрачно для пользователя на компьютере, где был создан контейнер. Для получателя контейнера работа с ним также не составляет большого труда — достаточно установить бесплатную программу Secret Disk Reader и ввести пароль к контейнеру.

В отличие от обычных файловых архивов, которые также поддерживают функции шифрования, файл-контейнер не предполагает сжатие данных внутри себя, а потому при монтировании его как виртуального логического тома не создаются временные файлы с незащищенными данными, которые злоумышленник сможет прочитать, анализируя содержимое компьютера.

Рисунок 5. Работа с шифрованными контейнерами в Secret Disk Enterprise

Secret Disk Enterprise позволяет использовать шифрованные контейнеры для двустороннего обмена информацией: получатель может не только читать файлы из контейнера, но также помещать в него новые файлы и модифицировать существующие, что позволяет наладить полностью защищенный обмен конфиденциальными данными по любым небезопасным каналам связи.

Способы совершения неправомерного доступа к компьютерной информации

Способ совершения преступления неправомерного доступа — это приёмы и методы, которые используют виновные, совершая общественно опасное деяние .

В литературе выделяют различные классификации способов совершения компьютерных преступлений:

- Способы подготовки (соответствует уголовно-правовому понятию «приготовление к преступлению»):

- Сбор сведений;

- Перехват сообщений электронной почты;

- Завязывание знакомства;

- Перехват сообщений в каналах связи;

- Кражи информации;

- Взятки и вымогательство.

- Способы проникновения (соответствует уголовно-правовому понятию «покушение на преступление»):

- Непосредственное вхождение в систему (путём перебора паролей);

- Получение паролей;

- Использование недостатков протоколов связи.

Некоторые авторы предлагают классификацию в зависимости от целей, которые преследует преступник на том или ином этапе совершения преступления:

- Тактические — предназначены для достижения ближайших целей (например, для получения паролей);

- Стратегические — направлены на реализацию далеко идущих целей и связаны с большими финансовыми потерями для автоматизированных информационных систем.

Еще один автор выделяет пять способов совершения неправомерного доступа к компьютерной информации:

- Непосредственное использование именно того компьютера, который автономно хранит и обрабатывает информацию, представляющую интерес для преступника;

- Скрытое подключение компьютера преступника к компьютерной системе или к сети законных пользователей по сетевым каналам или радиосвязи;

- Поиск и использование уязвимых мест в защите компьютерной системы и сетей от несанкционированного доступа к ним (например, отсутствие системы проверки кода);

- Скрытое изменение или дополнение компьютерных программ, функционирующих в системе;

- Незаконное использование универсальных программ, применяемых в аварийных ситуациях.

Существует более устоявшаяся классификация способов, на которую ориентируются большинство авторов и которая построена на основе анализа зарубежного законодательства. В основу данной классификации положен метод использования преступником тех или иных действий, направленных на получение доступа к средствам компьютерной техники с различными намерениями:

- Методы перехвата информации;

- Метод несанкционированного доступа;

- Метод манипуляции;

- Комплексные методы.

Выводы

СЗИ от НСД «Блокхост-Сеть 2.0» способно обеспечить безопасность рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования, дополняя и усиливая собственные возможности защиты операционной системы, создавая тем самым доверенную рабочую среду функционирования процессов. Наличие единой консоли управления упрощает администрирование СЗИ, а интегрированность защитных механизмов между собой исключает возможность нарушения функционирования защищаемой системы.

Необходимо отметить, что в продукте реализован целый ряд защитных механизмов, позволяющих выполнить различные требования законодательства Российской Федерации в части обеспечения безопасности информации. Наличие сертификата ФСТЭК России позволяет использовать продукт для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

Из явных недостатков в настоящее время можно выделить следующее: отсутствие решения для операционных систем семейства Linux и macOS, а также сертификацию модуля межсетевого экранирования по старым требованиям ФСТЭК России (т. е. модуль межсетевого экранирования нельзя будет использовать как сертифицированное решение во вновь создаваемых ГИС, ИСПДн и т. д., где требования по сертификации являются обязательными. В уже существующих ГИС, ИСПДн и т. д. его применение допускается).

Преимущества:

- Продукт в реестре отечественного ПО.

- Соответствие требованиям законодательства, наличие необходимых сертификатов ФСТЭК России.

- Отсутствует обязательная привязка к Active Directory.

- Многоуровневая иерархия серверов (связывание серверов управления в иерархию для распространяя настроек безопасности с глубиной до 5 уровней иерархии).

- Возможность распространения политик безопасности по группам пользователей с дальнейшим слиянием и возможностью установки приоритетов настроек для групп пользователей или серверов.

- Поддержка большого числа аппаратных идентификаторов для осуществления двухфакторной аутентификации пользователей.

- Централизованное развертывание и обновление СЗИ.

- Наличие «мягкого режима» использования СЗИ для облегчения процесса адаптации пользователя.

- Прямое MSI-развертывание с сервера.

- Удаленное администрирование токенов из серверной консоли (привязка к пользователям, удаление, блокировка и т. д).

Недостатки: